CentOSのGitをアップデート(2系に)する

苦戦したので自分用メモ。

苦戦したので自分用メモ。

CentOSのyum installだと古いバージョン(1.8.x系)が入る

git commit -mやgit -C ~~

をやろうとしたときにCentOSのyum install gitで入手できるgitではバージョンが古く(1.8.x系)、上記オプションが使用できなかった。

これ以上新しいバージョンだとmakeしてインストールなど結構大変そうだったので、

比較的簡単だったIUSリポジトリからGit2系のインストールする方法のメモ。

Git2系をインストールする

対象

手順

バージョン確認

まずはバージョン確認。

git version 1.8.3などと表示されるはず。

git --version

古いgitのアンインストール

古いgitとバイバイする。

yum remove git

リポイトリの取得

CentOS7用のIUSのダウンロードページ から最新版のurlを取得してwgetします。

# 2017/05/01時点 wget https://dl.iuscommunity.org/pub/ius/stable/CentOS/7/x86_64/ius-release-1.0-15.ius.centos7.noarch.rpm

IUSのリポジトリの追加

# 2017/05/01時点 rpm -Uvh ius-release-1.0-15.ius.centos7.noarch.rpm

「-U」オプションでアップグレード。

「vh」オプションを付けると「#」でインストールの進捗を表示。

リポジトリ設定ファイルの変更

普通にyum installするときにIUSのリポジトリを参照させないようにenable=0とする。

設定ファイルは「/etc/yum.repos.d/ius.repo」にある。

[ius] :(略) - enabled=1 + enabled=0

インストール

あとはいつも通りインストール。 2系はgit2uという名前で入れるらしい。

yum install git2u --enablerepo=ius

2系になっているか確認。

git --version

その他

普段gitを使わないので、使うときによくコマンドを忘れる。

「RayBan」を装った迷惑メールを調査してみた

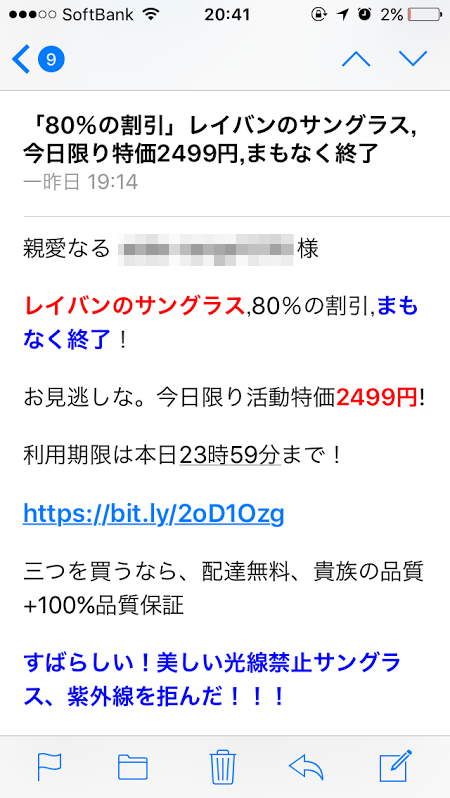

前回に引き続き今回はレイバンを装ったなりすまし迷惑メールを調査してみます。

数えてみると2017年の2月下旬から4月下旬の間に10通届いていました。

すばらしい!美しい光線禁止サングラス、紫外線を拒んだ!!!

この日本語に騙されて購入してしまう人がいるのかは謎ですが、

なぜか引き込まれる日本語ですね!

以前TwitterやFacebookで流行った知り合いからのレイバン広告メッセージはCSRF(クロスサイトリクエストフォージェリ)ではなく、

単にパスワードの総当たり攻撃で乗っ取られたアカウントのようです。

今回はメールが直接届いているので、前回とは手法が違います。

メールの情報を見てみる

X-mailer: Foxmail 6, 13, 102, 15 [cn]

送信者が使ったメーラーは「Foxmail」という中国産のソフトのようです。

また送信者のタイムゾーンも+0800なので、 今回も中国人の可能性がでてきました。

This is a multi-part message in MIME format.を使ってプレーンテキストとHTMLテキストの2つの内容になっているので一つずつ見ていきます。

テキストメールの場合

前回のLINEのなりすましメールとは違って、 charset="utf-8"になっていました。 まずはデコードしてみます。

レイバンのサングラス,80%の割引,まもなく終了! お見逃しな。今日限り活動特価2499円! 利用期限は本日23時59分まで! https://bit.ly/2oD1Ozg 三つを買うなら、配達無料、貴族の品質+100%品質保証 すばらしい!美しい光線禁止サングラス、紫外線を拒んだ!!! ©Msn.Co. Inc.. All Rights Reserved.

URLの部分はbit.lyなので特にそのままですね。

HTMLメールの場合

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.0 Transitional//EN"> <HTML><HEAD> <META content="text/html; charset=utf-8" http-equiv=Content-Type> <META name=GENERATOR content="MSHTML 10.00.9200.17429"></HEAD> <BODY> <P><FONT color=red><STRONG>レイバンのサングラス</STRONG></FONT>,80%の割引,<STRONG><FONT color=blue>まもなく終了</FONT></STRONG>!</P> <P>お見逃しな。今日限り活動特価<STRONG><FONT color=red>2499円</FONT></STRONG>!</P> <P>利用期限は本日23時59分まで!</P> <P><A href="https://bit.ly/2oD1Ozg"><STRONG><FONT size=4>https://bit.ly/2oD1Ozg</FONT></STRONG></A></P> <P>三つを買うなら、配達無料、貴族の品質+100%品質保証</P> <P><FONT color=blue><STRONG>すばらしい!美しい光線禁止サングラス、紫外線を拒んだ!!!</STRONG></FONT></P> <P><STRONG>©Msn.Co. Inc.. All Rights Reserved.</STRONG><STRONG></STRONG></P></BODY></HTML>

HTMLメールも特に変な部分はなさそうです。

メタデータの部分 を調べてみると昔販売されたHP作成ソフトらしく謎ですが今回はスルーします。

サイトにアクセスしてみる

URLがbit.lyで短縮されているので、まずは元に戻してみます。

bit.lyのURLの末尾に「+」を追加することで

短縮前のアドレスとアクセス数情報がみれます。

bit.lyの情報を見るとこのメールだけでも3000回以上アクセスがあるようです。

サイトのURLをwhoisで見てみると、Bizcn.com,Inc.という中国の会社が登録していました。

レイバンの迷惑メールはここ2ヶ月ほど定期的に届いていたのですが、

調べて見るとどれもURLが異なりますが、最終的にアクセスするサーバ(IPアドレス)は一緒でした。

どうやらドメインを定期的に新しく登録して詐欺扱いになったドメインは削除しているようです。

サイト構成

普通のサイトに見えますが、やはり細かいところが色々おかしいです。

ただ前回

のLINEフィッシングサイトに比べると手の込んだ作りになっています。

phpinfo

アドレスを見るとPHPで作ってあるようなのでphpinfoが見えるか試して見ます。

見えてしまいました。

これ以上は止めておきます。

対策

どうやら私の個人メールアドレスがどこからか漏れた可能性が高いです。

i.softbank.jpあてに届くのでソフトバンクのマイページで以下設定をしてみましたが、

まだレイバンの迷惑メールは届いています。

2017年8月4日 追記 :迷惑メールが届かなくなりました

- 迷惑メールフィルタを「強」

- なりすまし拒否「利用中」

※他の設定は届いて欲しいメールも届かなくなりそうだったので設定できない

受信しないようにするにはアドレスを変更するか、メーラで個別設定をする必要がありそうです。

まとめ

- メールヘッダやドメインの登録者情報などから今回も中国人犯行の可能性が高い結果となりました。

- サイトは結構作り込まれているので、なりすましメールの本文やサイト内の日本語がちゃんとしていたらもっと騙される人が増えそうです。

- 「LINEのなりすまし」の犯人とは共通点が少なく関係がなさそうです。

「レイバン スパム」で検索すると、偽サイトと分かりながら興味本位で購入した強者もいるようで、そちらも見てみると面白いかもしれません。

- 作者: 清水祐太郎,竹迫良範,新穂隼人,長谷川千広,廣田一貴,保要隆明,美濃圭佑,三村聡志,森田浩平,八木橋優,渡部裕,SECCON実行委員会

- 出版社/メーカー: マイナビ出版

- 発売日: 2017/07/28

- メディア: 単行本(ソフトカバー)

- この商品を含むブログ (1件) を見る

セキュリティコンテストチャレンジブック CTFで学ぼう!情報を守るための戦い方

- 作者: 碓井利宣,竹迫良範,廣田一貴,保要隆明,前田優人,美濃圭佑,三村聡志,八木橋優

- 出版社/メーカー: マイナビ出版

- 発売日: 2015/09/30

- メディア: Kindle版

- この商品を含むブログを見る

「LINE安全認証」を装った迷惑メールを調査してみた

最近やたら迷惑メールが届くので、少し調査してみました。

今回調査したメールはこちら。

一見 LINEアカウントに異常ログインがあった通知のように見えますが、

LINE株式会社からのメールを装った詐欺・なりすましメールであり、

リンクにアクセスすると本物に似せて作った偽サイトが出てきます(フィッシング詐欺)。

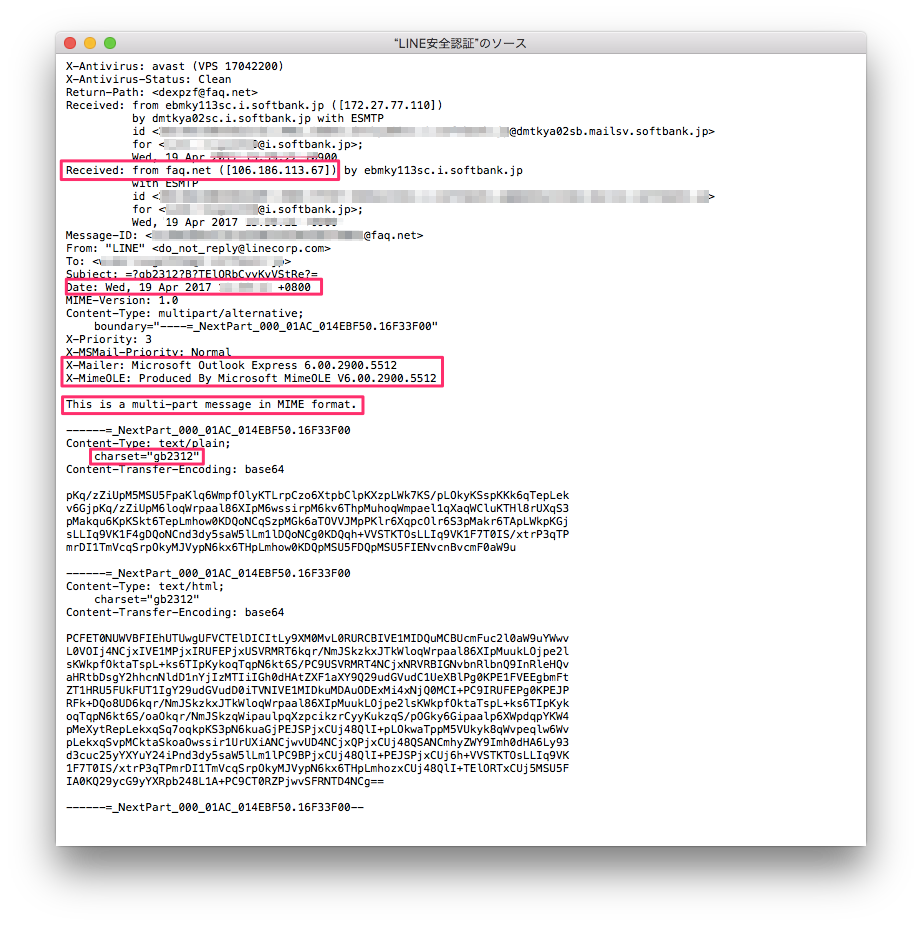

メールの情報を見てみる

ソフトバンクのiphone用アドレス宛て(@i.softbank.jp)にメールが届いていたので、

解析のためまずはPCからメールを見れるようにします。

Macのメーラーの場合、メッセージからソースを表示します。

メールヘッダを見る

Receivedの値を見るとfaq.netというサーバからメールが送られたようです。 アクセスしてみると外国のドメイン売買サイトでした。 whoisで調べるとGRAND CAYMAN City(イギリス)と出てきました。

やはりlineとは関係なさそうです。

また送信者の送信時間がUTC+0800となっていました。

日本の場合UTC+0900が普通ですが、送信者は経度120度にある国にいる可能性がわかります。

それ以外にも以下のようなパラメータがヘッダに記載されていました。

X-Mailer: Microsoft Outlook Express 6.00.2900.5512 X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.5512

上記の値は送信者がメーラ「OutlookExpress」を使用した場合に自動で付与されるようです。

本文を見る

ソースを見るまで知らなかったのですが、 受信した相手がテキストでメールを見るか、htmlでメールを見るかで メールに表示させる本文を変えれるようです。

This is a multi-part message in MIME format.

テキストメールの場合

一つ目はテキストで見ている人用。

Content-Type: text/plain;

charset="gb2312"

Content-Transfer-Encoding: base64

pKq/zZiUpM5MSU5FpaKlq6WmpfOlyKTLrpCzo6XtpbClpKXzpLWk7KS/pLOkyKSspKKk6qTepLek

v6GjpKq/zZiUpM6loqWrpaal86XIpM6wssirpM6kv6ThpMuhoqWmpael1qXaqWCluKTHl8rUXqS3

pMakqu6KpKSkt6TepLmhow0KDQoNCqSzpMGk6aTOVVJMpPKlr6XqpcOlr6S3pMakr6TApLWkpKGj

sLLIq9VK1F4gDQoNCnd3dy5saW5lLm1lDQoNCg0KDQqh+VVSTKTOsLLIq9VK1F7T0IS/xtrP3qTP

mrDI1TmVcqSrpOkyMJVypN6kx6THpLmhow0KDQpMSU5FDQpMSU5FIENvcnBvcmF0aW9u

ここで注目すべきは「charset=“gb2312”」です。

gb2321は中国語の簡体字文字コードを表す文字コードです。

下の暗号のような部分は本文をBASE64でエンコードされているのでデコードします。

デコードはBASE64エンコード - UICなどいろんなサイトで簡単にデコードできます。

このとき入力文字コードを簡体字中国語GB2321でデコードしてみます。

すると当たり前ですが綺麗にデコードされて本文が出てきました。

以下の文がテキストメールで受け取った場合の本文になります。

この内容では特に害はありません。

お客様のLINEアカウントに異常ログインされたことがありました。お客様のアカウントの安全のために、ウェブページで検証してお願いします。 こちらのURLをクリックしてください。安全認証 www.line.me ※URLの安全認証有効期限は毎日9時から20時までです。 LINE LINE Corporation

htmlメールの場合

二つ目はhtmlの場合です。

Content-Type: text/html;

charset="gb2312"

Content-Transfer-Encoding: base64

PCFET0NUWVBFIEhUTUwgUFVCTElDICItLy9XM0MvL0RURCBIVE1MIDQuMCBUcmFuc2l0aW9uYWwv

L0VOIj4NCjxIVE1MPjxIRUFEPjxUSVRMRT6kqr/NmJSkzkxJTkWloqWrpaal86XIpMuukLOjpe2l

sKWkpfOktaTspL+ks6TIpKykoqTqpN6kt6S/PC9USVRMRT4NCjxNRVRBIGNvbnRlbnQ9InRleHQv

aHRtbDsgY2hhcnNldD1nYjIzMTIiIGh0dHAtZXF1aXY9Q29udGVudC1UeXBlPg0KPE1FVEEgbmFt

ZT1HRU5FUkFUT1IgY29udGVudD0iTVNIVE1MIDkuMDAuODExMi4xNjQ0MCI+PC9IRUFEPg0KPEJP

RFk+DQo8UD6kqr/NmJSkzkxJTkWloqWrpaal86XIpMuukLOjpe2lsKWkpfOktaTspL+ks6TIpKyk

oqTqpN6kt6S/oaOkqr/NmJSkzqWipaulpqXzpcikzrCyyKukzqS/pOGky6Gipaalp6XWpdqpYKW4

pMeXytRepLekxqSq7oqkpKS3pN6kuaGjPEJSPjxCUj48QlI+pLOkwaTppM5VUkyk8qWvpeqlw6Wv

pLekxqSvpMCktaSkoaOwssir1UrUXiANCjwvUD4NCjxQPjxCUj48QSANCmhyZWY9Imh0dHA6Ly93

d3cuc25yYXYuY24iPnd3dy5saW5lLm1lPC9BPjxCUj48QlI+PEJSPjxCUj6h+VVSTKTOsLLIq9VK

1F7T0IS/xtrP3qTPmrDI1TmVcqSrpOkyMJVypN6kx6THpLmhozxCUj48QlI+TElORTxCUj5MSU5F

IA0KQ29ycG9yYXRpb248L1A+PC9CT0RZPjwvSFRNTD4NCg==

一つ目と同じくデコードして見ます。

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.0 Transitional//EN"> <HTML><HEAD><TITLE>お客様のLINEアカウントに異常ログインされたことがありました</TITLE> <META content="text/html; charset=gb2312" http-equiv=Content-Type> <META name=GENERATOR content="MSHTML 9.00.8112.16440"></HEAD> <BODY> <P>お客様のLINEアカウントに異常ログインされたことがありました。お客様のアカウントの安全のために、ウェブページで検証してお願いします。<BR><BR><BR>こちらのURLをクリックしてください。安全認証 </P> <P><BR><A href="http://www.なりすましサイト.cn">www.line.me</A><BR><BR><BR><BR>※URLの安全認証有効期限は毎日9時から20時までです。<BR><BR>LINE<BR>LINE Corporation</P></BODY></HTML>

上記のようにhtml形式のメール本文が見えてきました。 この本文で注意したいのが

<A href="http://www.なりすましサイト.cn">www.line.me</A>

でメール本文ではwww.line.meと公式サイトのURLに飛びそうな感じですが、

実際は「なりすましサイト.cn」にアクセスさせようとしています。

※念のため本記事に直接なりすましサイトのURLを記載するのは控えています

また、.cnは中国ドメインです。 文字コードgb2321や.cnドメインのサイトからなりすましの相手は中国人の可能性が高くなってきました。

「なりすましサイト.cn」を同じようにwhois検索すると中国のIT会社の名前が出てきましたがここでの言及は控えます。

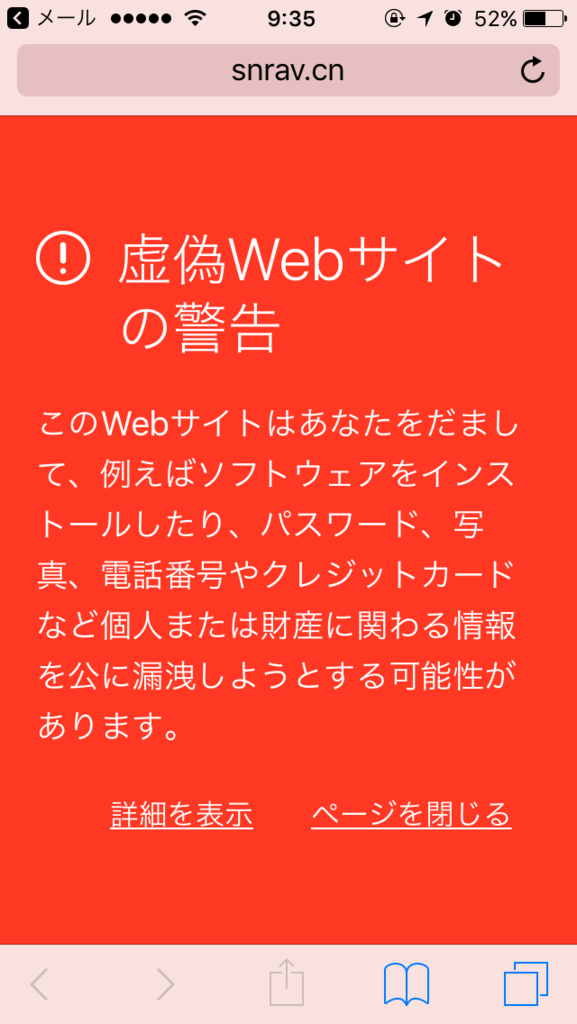

なりすましサイトを見てみる

一応Chromeのシークレットモードでアクセスしてみます。

メール下部のURLにアクセスすると以下のような警告画面が出ます。

なりすましの報告がされたサイトはブラウザ側でブロックされるようです。 今回は調査のため次に進みます。

すると以下のようなサイトが表示されました。

本物のサイトと比較すると若干雑ですが、似ています。

調査後この記事を書いている間にサイトにアクセスできなくなりました。

スクリーンショットを先に撮っておけばよかった・・・。

接続元IPでブロックをかけられたようです。

偽サイトにアドレスを入れてみる

ログイン画面から存在しないメールアドレスとパスワードと入力してみました。

もちろんLineの偽サイトなのでログインできるわけないですが、

こうしてアカウント情報を奪取しているようです。

htmlのソース内コメントにも中国語を発見しました。

収穫

- 今回のメール送信者・サイトの運営者・作成者は中国人の可能性が高い。

- 今回のメールの送信者はWindowsを使っており、OutlookExpressからメールを送信している可能性が高い。

- 中国全土の時刻はどこでもUTC+0800で統一しているので、経度から住んでいる位置は把握できなかった。

- 一度アクセスしてきたIPアドレスは2回目以降のアクセスをブロックしている可能性がある。

その他

ブラウザ側が怪しいサイトだよと教えてくれていますが、

サイトによっては警告が出ない場合もあります。

本記事を真似て不用意に怪しいサイトにアクセスするのは危険です。

仮にアクセスする場合は自己責任で行い、当方は義務/責任を何ら負いません。

追記

2017/04/24 記事を書いていたときはIPアドレスでブロックされていますという内容のページが出ていましたが、

本日ページにアクセスするとサイトごとなくなっていました。

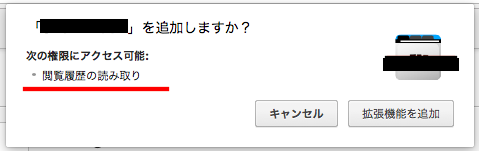

散らばったウインドウを一つにするchrome拡張機能作りました

「Merge Windows Plus」作りました

Merge Windows plus - Chrome Web Store

機能

散らばったchromeのウインドウをボタン一つで一画面にまとめます。

他と違うの?

同じ機能を持った拡張機能は複数ありましたが、

chromeの閲覧履歴へのアクセスを求めたりと怪しいものが多かったので、

自分で作りました。

私の作った拡張機能は不要な権限を求めません!

←大事!

なぞのアクセス要求例

※ウインドウを一つにするだけなのに閲覧履歴は必要ない

オススメの利用者

デュアルディスプレイを使っている方々に良いかも。

インストール

インストールはここから。

ChromeだったらMacでもWindows両方で動きます。

chrome.google.com

データベーススペシャリストを2週間で合格できませんでした

はじめに

データベーススペシャリストはIPAの試験でありは高度試験レベル4に分類され、

合格率は17%前後の試験です。

H29,4/17に受験しましたが、

手応え的に不合格です(午後IIの試験中1時間ぐらいは瞑想していました)。

「人生でDBとか触ったことないし、業務でも使わないし、子供生まれたばかりで全然勉強できなかった」

と自分の中で言い訳して「しょうがない」で片付けてしまっては成長できないので

今回の失敗を自分用のメモとして振り返ります。

データベースと私

そもそもですがデータベースに興味があるかと聞かれるとゼロです。

上に書いた通り業務でも使いませんし、人生で触ったこともありません。

ただ、自分がやりたいことを実現するために必要な要素の一つだったので勉強&受験してみました。

振り返り

大きく4つの観点から振り返ります。

①うまくいった視点レベルでの改善

②うまくいった行動レベルでの改善

③失敗した視点レベルでの改善

④失敗した行動レベルでの改善

上記の振り返り方法は

梅原大吾著書の「1日ひとつだけ、強くなる」の内容を参考にしてみました。

この本は世界1位を何回も取り続けている人はどのような考え方で行動しているのか気になって読みました。

1日ひとつだけ、強くなる。 世界一プロ・ゲーマーの勝ち続ける64の流儀

- 作者: 梅原大吾

- 出版社/メーカー: KADOKAWA/中経出版

- 発売日: 2015/07/10

- メディア: 単行本

- この商品を含むブログ (6件) を見る

①うまくいった視点レベルでの改善

ここでは考え方として良かった部分と改善を考える。

- 通勤時間の4時間/日は午前Ⅱ対策にする

→あまり座れず乗り換えもあるので、簡単にできる午前Ⅱの勉強に充てる

→午前Ⅱは2週間で過去問9割ほど正解できるレベルになった。

→平日は仕事と育児で午前対策しかできなかった。

→午後問を朝一問やるなどの対策が必要だった。 - 午後問の勉強範囲を限定する

→選択問題で「概念データベース」を中心に勉強する。

→物理設計はやらないことで、午後Ⅰ・Ⅱの勉強範囲を一緒にする。 - 勉強の順番を午前Ⅱ→午後Ⅰ・Ⅱ→午前Ⅱにする

→初めに午前Ⅱを行うことでDBSの単語を覚えて学習スピードを上げる。 - 最後までやる

→試験4日前時点で「間に合わない100%不合格だろう」と感じていたが試験直前まで勉強した。

→試験直前まで勉強していると勉強時間以外に自分に足りなかった要素が課題となって見えてきた。

→自分の現状の実力を把握できた。頑張れば本当はできるという甘い考えは排除できた。

→脳に負荷をかけることで勉強中別のアイデアがたくさん出てくることに気づいた。いつもと違うことをやっている方が違うアイデアが出てくる。

②うまくいった行動レベルでの改善

ここでは考え方は正しいし、実際考えどおりにできたことをさらに改善する。

- 勉強のための徹夜は絶対にしない。(これは大学生のときに何度も検証して失敗してきた)

→徹夜しなくてはいけないような勉強スケジュールに問題があった - 午後Ⅱを最後まで受ける

→わからないなりになんとか解答欄を埋めて最後まで粘ってみた。

→自分の限界と問題との距離感を感じた。

③失敗した視点レベルでの改善

ここでは考え方がそもそも間違っていたことの改善

- 情報処理安全確保支援士(セキュリティスペシャリスト)と同じ勉強法でいけると思っていた。

→セスペの午後Ⅱは午後Ⅰの問題の延長なので、午後Ⅰをしっかりと勉強していれば午後Ⅱの対策は不要だった。

→DBSは午後ⅠとⅡで求められているものが変わり、午後Ⅱの対策(トップダウンアプローチの解法など)をしっかりとしないといけなかった。

④失敗した行動レベルでの改善

ここでは間違えた行動を振り返る

- 参考書を間違える

→試験の対策で参考書選びは非常に大事である。これについては以下過去記事にも記載した。

→セスペのときに購入した参考書が非常に良かったので、DBSについても同じ出版社の参考書を買ったがこれが大きな間違いだった。

→4000円弱かけて買った参考書は初学者には非常に難しく全然読めなかった。

→このままではまずいと別途参考書を購入したが、すでに試験6日前だったので学習が間に合わなかった。 - 参考書へのペン入れ

→最終的に売ることを考えて問題などに対してペン入れしていなかった。

→このため問題を印刷したり頭の中で考えたりノートに写したりと無駄が多かった。

→残り3日前に諦めてペン入れをした。来年も使えるようにFrixionで書き込んだ。書き込んだ文字は本ごと温めれば消せるはず。 - 会社の昼休みに勉強する

→休憩時間はしっかりと休まないとパフォーマンスが出ないが、そんなことを言っていられないぐらい勉強不足だった - 集中力の低下 →去年に比べて集中力が切れやすくなった。体のマネージメントが必要。

- (その他)会場にタクシーで向かう

→間違ったバスに乗ってしまったため降りてタクシーで向かうことに。

→そもそも会場に駐輪場あったので自転車で行けた。

パイロット ボールペン フリクションボール LFBK230EF10C 10色セット cyamax.hateblo.jp

今回の投資

受験代 5,700円

参考書代 2,580円 + 3,700円

タクシー代 1,220円

勉強時間 60時間

計・・・13,200円 + α

次回どうするか

ここで諦めては勉強時間や投資が意味ないので、来年春また受験します。

来年の受験に向けて自分へのメモ。

試験対策は1ヶ月前から絶対にやること。去年勉強やったからといってサボらないこと。

SQLを次はちゃんと勉強すること。今回は時間がなくて省いたけど次回は必須。

今回DBSの勉強は「敷居を下げる作業の繰り返し」と感じた。

時間をかけて考えたら解ける問題を繰り返し行うことで、

問題を解く作業の敷居を下げて、頭の余力を残し、

問題の本質にその余力を充てないといけない。

表面的な問題で頭をできるだけ使わないようにできるようにすること。

コマンドプロンプトでシェルを使う

どうなるのか

Windowsに標準で入っていながら、パワー不足によりあまり人気のないコマンドプロンプト。

産みの親のMSにも、これからはPowershellに力を入れていくからと言われてかわいそうな状態。

そのコマンドプロンプトをちょっとだけカッコよくしてみる。

これが

こんな感じになったり、

こんな感じになったり、

こんな感じにできる。

こんな感じにできる。

メリット

コマンドプロンプト打ちながら「シェル使いたいな」と思ったときにささっと切り替えれる。

コマンドプロンプトからvimやsshもできる。

コマンドプロンプトの画面だったのに急にシェルになるのが「なんとなくかっこいい」かもしれない。

手順

シェルのインストール

シェルとなるMSYS2をインストール(Cygwinでも可)します。

インストール方法は他の方が書いてくれているのでそちらを参考。

PATHを通す(ユーザ環境変数を追加する)

コマンドプロンプトからシェルのコマンドを使えるようにします。

以下コマンドでユーザの環境変数にmsysへのPATHを追加します。

SETX PATH "%PATH%;C:\msys64\usr\bin" 成功: 指定した値は保存されました。

確認

これで基本的なシェルのコマンドが使えるようになった。

コマンドプロンプトを起動して、 lsやvim、bashを打つと実行される。

ちなみに

zshはこんな感じ。

応用

powershellでもそのまま使えるよ

PATHが通っているのでPowershellでも同じように使える。

powershell版のSSHモジュールとかインストールしなくても使える。

Visual Studio Codeのターミナルでも使えるよ

もともとはこれがしたくてやりました。

iphoneのスピーカーが壊れたけど、3時間後には修理完了した話

iphoneのスピーカーが壊れた

半年前に買ったiPhoneがおかしくなった。

初めは音楽を聴いていると高音で音割れし始めて、

1ヶ月前から音がでたり出なくなったりした。

そして3日ほど前から完全に音が出なくなった。

外にいる時は困らないけど、家にいるとき音楽を聴いたり動画見るときに音が出なくて不便になってきた。

修理の手段や値段がわからない

iPhoneを3GS時代から機種変更を繰り返して使ってきたが、

それまで一度も壊れたことがなかったので、

Apple careやキャリアのサポートには入っていなかった。

ネットで調べると非公認業者のスピーカー修理は5,000〜10,000円が相場らしい。

正直5000円あったらRaspberryPi Zero Wを5個買いたい。そっちにお金を使いたい。

壊れたiphoneをソフトバンクの窓口に行っても、混んでそうだしサポート入っていないから有償になりそう。

かといってAppleサポートに電話しても繋がるまでに1時間ぐらいかかるしどうしようと考えていたら、

Appleのサポートを電話ではなくチャットする方法があった。

Appleサポートとチャットする

待ち時間ゼロでWEB画面上でチャットが始まった。※iphoneからでもOK

事情を説明してどうすれば良いか尋ねたら、

私の場合はハードウェアの故障の可能性が高く、落下による破損や水没がなければタダで修理できると教えてくれた。

そして家の近くのapple修理代理店と予約空き情報を調べてくれて、そのまま予約してくれた。

チャット自体は10分ぐらいで終わり、

予約した時間に代理店に行くと、非常に混んでいたがすでに話が通っているのでスムーズにやり取りが進む。

そして代理店に行ってから1時間後にはスピーカーのパーツを交換して無事修理が完了した。

修理について調べてから3時間後にはiphoneが直ったのは嬉しい。

まとめ

Appleに用があるときは電話じゃなくてチャットが良いよ。

Google SpreadSheetsで効率的に転職先を探す

少し前にはてなランキングでGoogle Spreadsheetsを使った物件探しの記事が上位に来ていた。

記事を見たときに自分も似たようなことを昔やったなと思い出したので、

転職活動中orしようと思っている方々向けに記載。

知りたいこと

合同企業説明会や求人情報を見たときに、企業がたくさんありすぎて大変だった。

会社名だけではさっぱりなので以下のことは知りたい。

・業種

・勤務先

・年収

・従業員数

・評判

検索サイト

会社の評判が見れるサイトはたくさんありますが、

「転職会議」を使わさせてもらいました。

検索がダルかった

求人情報や企業説明会は毎回100社ぐらい会社名が出てくるので、一つずつ調べるのがめっちゃダルい。

なのでGoogle SpreadSheetsのimportxmlを使ってスクレイピングして効率的に情報を収集した。

会社名は合同企業説明会や求人サイトからコピペで一気に持ってこれるので、

あとはSpreadSheetsに貼るだけで情報を引っ張ってくれる。

使い方

以下シートを自分のGoogke SpreadSheetsにコピーして使ってください。

A列に会社名を入れれば「転職会議」で検索した情報と同じ情報を引っ張ってきます。

「検索した会社名が複数ある可能性があります」と出る場合は、

転職会議検索のリンクをクリックして確認してください。

検索用に以下変換も付いています。

(株)→株式会社

【株】→株式会社

あとは自分好みに改造すると幸せになれると思います。

docs.google.com

その他

私が転職活動をした2015年は「vorkers」からも情報を取れたのですが、

今はimportxmlでは取れなくなっていたので上記SpreadSheetsから消しました。(User-Agentの値をみてそうです)

詳しい会社情報や口コミ情報はちゃんと「転職会議」の会員になってログインして見ましょう。

新生児の泣いている原因と見極めかた

子供が生まれました

初めての娘が生まれて1ヶ月が経ちました。

初めは5時間泣きっぱなしだったり大変でしたが、注意深く観察していくうちに

泣いているのにはちゃんと理由があることに気づきました。

いま子供(新生児)が泣いて困っている人がいたら参考になるかなと、気づいたことを書いていきたいと思います。 ※私の1ヶ月の経験と助産師さんのアドバイスが混ざっているので信じすぎず参考程度に見てください

赤ちゃんが泣いている原因

腹減った

夜泣きが最初の3週間酷かったですが、ほとんどの原因がこれでした。

我が家の場合ミルクで育てていたので3時間ごとでないと飲ませられなかったのですが、

与える量が少ないと3時間よりも早く起きて泣き始めます。

「ミルクまであと1.5時間ある。どうしよう・・・」

となってあやしてみるものの、お腹がすいているので泣き続けます。

しょうがないから30mlだけ与えてもこれは意味がありません。

最初のミルクから1.5時間経ってお腹が空いて泣いているので、

30mlだけ飲んでも足りないので泣き続けます。

母乳とミルクの両方でやっている人は、産婦人科から「ミルクは○mlまで!」と言われる場合があります。

母乳を途中でやめた場合はミルクを適切な量にする必要があります。

見極めかた

泣いている時に口や舌がペロペロ動く。

口に指を近づけた時の食いつきがいつもよりもすごい。

体重が数日増えていない。

うんちが24時間以上出ていない。

対応方法

ミルク缶に書いてある適切な量を確認する。

決められた量を飲ませて2時間で起きてしまうようであれば、少し多めに作って赤ちゃんがどこまで飲むか見てみる。

個体差はあるので飲む子は飲む。

多めに飲ませて長く寝てくれるようであれば、ミルクの量や質を確認してみる。

また深夜のミルクは昼間よりミルクの量を欲しがる傾向があるので少し多めにしてみる。

かゆい

生後1週間がたったころ、赤ちゃんからチーズの臭いがしてきました。

こんなものなのかなと思っていたら、実は吐いたミルクが首のシワに溜まって発酵していました。

首元の皮膚も赤くただれていました。

赤ちゃんの首は奥深くまでシワがあるので沐浴のときによーーーく確認して丁寧に綺麗にしてあげましょう。

見極め方

チーズくさい

首の奥の皮膚がただれている

対応方法

丁寧に優しく洗ってあげる。

酷いようであればちゃんと先生に相談。

オムツが気持ち悪い

これが原因が泣くことはあまりなかったです。

泣くよりはグズグズ言うことが多いです。

お腹が気持ち悪い

飲んですぐに横にすると気持ち悪くて泣き出します。

見極め方

ミルク後に泣いた場合、縦にすると大人しくなる。

対応方法

げっぷをさせる。

10分ほど縦に抱っこしたあとに、横にする。

眠い

上記の何かしらの原因で不満があり、寝たいに寝れなくて怒って泣きます。

だっこして・かまって

だっこすると一時的に泣き止むので、頑張ってあやしたりしますが、

すぐ泣き出す場合は、別の原因の可能性が高いです。

あまり「だっこしてーーーーー!!!!」とはならない。

寒い・暑い

相当ひどくなければあまり泣くことはないですが、 我が家の場合は暑くてぐったりしていました。 こまめに様子を見てあげましょう。

赤ちゃんのマジ泣きアナライズ

赤ちゃんがマジ泣きしたときの声が頭にキンキン響くので、

泣き声をスペクトルアナライズしてみた。

昔はMatlabでやっていましたが、

個人だとライセンスが高いのでpythonでやってみました。

取得方法

Macbook airの標準搭載のマイクを利用

python3 pyaudioモジュールでストリーミングを取得

ストリーミングのデータを高速フーリエ変換

pyqtでグラフを高速表示させることで、リアルタイムスペクトルアナライザを実現

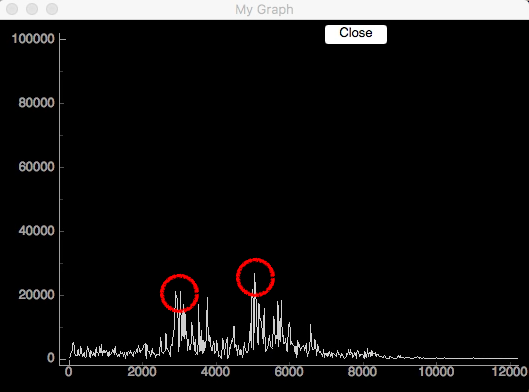

スペクトル結果

テレビの砂嵐のとき

赤ちゃんが聞くと泣き止むというアナログテレビの砂嵐音。

この音はホワイトノイズに似ていて各周波数ある程度スペクトルが立っています。

一番高い周波数が1500Hzぐらいなので聞いていても不快感はない。

横軸:Hz、縦軸:強さ

「shi」のとき

口で「shi」の音を出した時のスペクトル。

この音もホワイトノイズに近いかなと思い測定してみました。

赤ちゃんにこの音を聞かせると落ち着いてくれるので、最近はずっと「しーっ」と言っている。

誰かが「しーっ」と言うと自然と静かになるのは、大人でも子供でも外国でも共通だと信じています。

2500Hzとその倍音の5000Hzにピークがあるようです。

日本語の中でだいぶ高い周波数。※これよりも高い五十音はあるのかな

横軸:Hz、縦軸:強さ

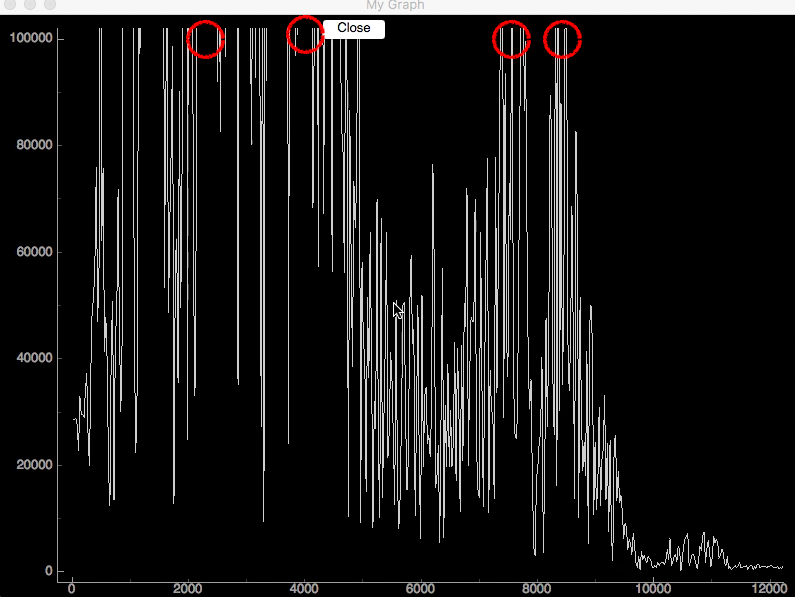

赤ちゃんのマジ泣きのとき

はい、スペクトルが振り切れました。

音量もすごいですが、高音帯域のスペクトルが高いので耳鳴りのように聞こえる。

横軸:Hz、縦軸:強さ

まとめ

赤ちゃんの泣き声は高周波満載。

日常会話で使う周波数は250Hz〜4000Hzなので、それと比べるととても高いのがわかる。

感想

マイクデバイスにリアルタイムで処理する方法がわかったので、いろいろ発展したものができそう。 ただグラフはpythonのpyqtを使ってみましたが、対数表示にしたかったけどスケール調整の方法がわからなかったので見づらくなってしまった。

学生時代に研究室で教授の話し声がうるさかったので、

マイクから拾った音の逆位相をイヤホンから出し、声を打ち消すノイズキャンセラを作ろうとしたことがありますが、

当時は処理速度が間に合わなくてただイヤホンからも教授の声がする声増幅器になってしまいました。

今のPCスペックならお手製のノイズキャンセラを作ることができるかもしれないですね。